php文件上传漏洞,PHP文件上传漏洞风险与防范策略

PHP文件上传漏洞通常指的是在PHP文件上传功能中存在的安全缺陷,允许攻击者上传恶意文件到服务器,这种漏洞可能源于文件大小限制、类型检查、文件名处理等方面的不当,一旦被利用,攻击者可以执行任意代码,控制服务器,甚至导致数据泄露,解决这类漏洞需要严格审查上传代码,确保文件大小、类型、命名等环节的安全措施得到妥善实施。

了解PHP文件上传漏洞

我的一个朋友在网站开发过程中遇到了一个棘手的问题——PHP文件上传漏洞,他一脸困惑地问我:“这到底是什么意思?为什么会出现这种漏洞呢?”PHP文件上传漏洞是一种非常常见的网络安全问题,今天我就来给大家地解析一下。

什么是PHP文件上传漏洞?

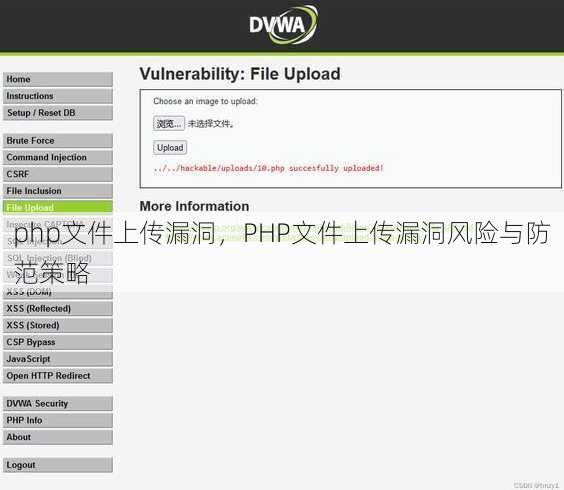

PHP文件上传漏洞指的是攻击者利用网站中PHP文件上传功能的不完善,上传含有恶意代码的文件,从而控制服务器或窃取敏感信息。

一:PHP文件上传漏洞的原因

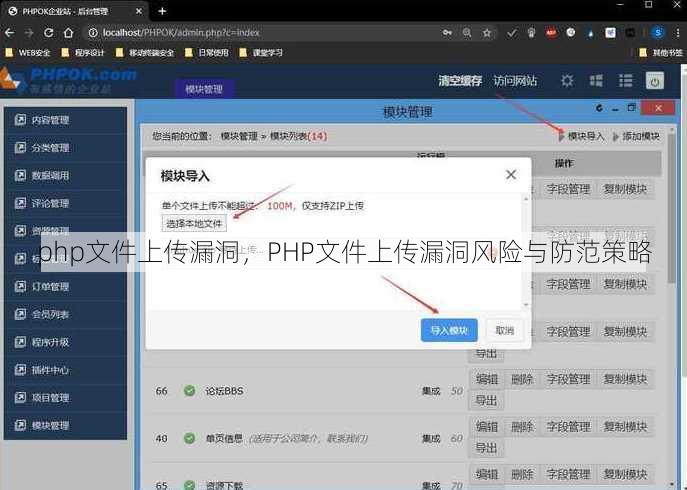

- 文件类型限制不严格:许多网站在文件上传功能中,对文件类型的限制不够严格,导致攻击者可以上传任意类型的文件。

- 文件名处理不当:在处理文件名时,没有对用户输入进行严格的过滤和验证,导致攻击者可以修改文件名,上传恶意文件。

- 权限设置不正确:上传的文件权限设置过高,使得攻击者可以轻易地修改或删除文件。

二:PHP文件上传漏洞的危害

- 服务器被控制:攻击者可以上传恶意脚本,获取服务器控制权,进而窃取服务器上的敏感信息。

- 网站被黑:攻击者可以上传含有恶意代码的文件,导致网站被黑,损害网站声誉。

- 传播病毒:攻击者可以利用上传漏洞,传播病毒或木马,对用户造成损失。

三:如何防范PHP文件上传漏洞

- 严格限制文件类型:在文件上传功能中,对文件类型进行严格的限制,只允许上传允许的文件类型。

- 对文件名进行过滤:对用户输入的文件名进行严格的过滤和验证,防止攻击者修改文件名。

- 设置合理的文件权限:上传的文件权限设置不宜过高,避免攻击者轻易修改或删除文件。

- 使用安全的文件上传库:使用安全的文件上传库,如PHP的

move_uploaded_file()函数,可以降低漏洞风险。 - 对上传的文件进行安全检查:在上传文件后,对文件进行安全检查,确保文件没有恶意代码。

四:PHP文件上传漏洞的修复方法

- 修改文件上传代码:检查文件上传代码,修复存在的漏洞,如文件类型限制、文件名处理等。

- 更新PHP版本:使用最新的PHP版本,修复已知的漏洞。

- 使用安全防护工具:使用安全防护工具,如Web应用防火墙,防止攻击者利用漏洞。

通过以上分析,相信大家对PHP文件上传漏洞有了更深入的了解,在开发网站时,一定要重视文件上传功能的安全性,避免给攻击者可乘之机。

其他相关扩展阅读资料参考文献:

文件类型验证

-

MIME类型检测的局限性

PHP默认通过$_FILES['upload']['type']获取文件类型,但该字段容易被客户端伪造,攻击者可通过修改表单提交的Content-Type头,将恶意文件伪装成图片或PDF,绕过基础检测。仅依赖MIME类型验证是不安全的,需结合其他手段。 -

文件扩展名欺骗风险

攻击者常通过修改文件名后缀(如.php.jpg)绕过扩展名过滤,PHP的pathinfo()函数可提取扩展名,但若未严格校验(如仅检查substr($filename, -4)),可能无法识别隐藏的恶意代码。建议使用白名单机制,仅允许特定扩展名(如jpg,png,gif)的文件上传。

-

文件头信息校验的重要性

通过读取文件的file_get_contents()或getimagesize()等函数,可验证文件的实际内容,使用getimagesize()检查图片文件是否为真实图片,若返回false则判定为恶意文件。此方法能有效防止伪装文件,但需注意函数对大文件的性能影响。

文件路径控制

-

防止路径遍历攻击

攻击者可能通过等符号上传文件到服务器根目录,上传shell.php至/uploads/目录后,利用../../etc/passwd覆盖系统文件。必须严格限制上传路径,避免使用动态拼接,应将文件存储在独立目录(如/upload_dir/)中。 -

文件名安全处理

直接使用用户提交的文件名可能导致恶意文件名(如php.jpg)被存储,应通过basename()函数过滤文件名,并生成随机唯一标识符(如md5(uniqid()))替换原始名称。$safe_name = md5(uniqid()) . '.jpg',确保文件名不可预测且无敏感字符。 -

禁用危险文件存储权限

上传目录若设置为777权限,攻击者可能通过上传脚本文件(如.php)并执行。应严格设置为644权限,仅允许读取和写入,禁止执行,上传目录需与网站根目录隔离,避免直接访问。

过滤 -

检测文件内容中的恶意代码

通过fopen()读取文件内容,使用正则表达式或黑名单匹配(如/<(?:script|iframe|meta|link)/i)扫描HTML标签或脚本代码。if (preg_match('/<script/i', $content)) { die('非法内容'); },可拦截部分Web攻击。 -

限制文件大小与类型

设置upload_max_filesize和post_max_size参数防止大文件上传,同时通过is_uploaded_file()函数确认文件是否来自上传请求。若未限制大小,可能导致服务器资源耗尽,甚至触发拒绝服务攻击(DoS)。 -

使用安全的文件存储格式

将上传文件存储为非可执行格式(如jpg、png),或通过file_put_contents()写入无扩展名的文件(如upload_123456)。$file = 'upload_' . uniqid() . '.jpg',避免文件名与现有文件冲突。

服务器配置漏洞

-

PHP配置中的安全参数

检查php.ini中的file_uploads是否启用,allow_url_fopen是否关闭,以及open_basedir是否限制了文件访问范围。若未设置open_basedir,攻击者可能通过include语句读取任意文件,导致信息泄露。 -

Apache/Nginx服务器配置风险

确保服务器配置禁止执行上传目录中的文件,在Apache中通过.htaccess设置<FilesMatch "\.php$"> Deny from all </FilesMatch>,或在Nginx中通过location ~ \.php$ { deny all; }限制访问。若服务器配置不当,可能直接暴露上传文件。 -

文件存储路径的绝对路径问题

避免将上传文件存储为绝对路径(如/var/www/html/upload/),应使用相对路径(如upload_dir/)并确保该目录位于网站根目录之外。$upload_path = $_SERVER['DOCUMENT_ROOT'] . '/upload_dir/',防止攻击者通过路径遍历访问其他敏感文件。

实战案例与防御建议

-

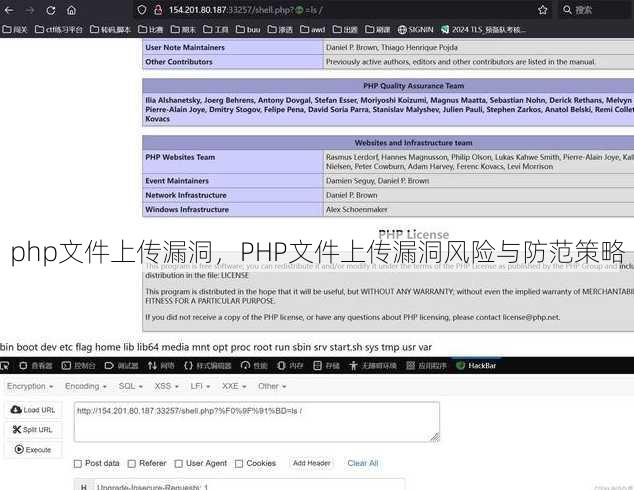

典型漏洞利用方式

攻击者通过上传WebShell(如shell.php)并访问/uploads/shell.php,执行任意代码。使用eval($_POST['cmd'])控制服务器,或通过system()函数调用系统命令。 -

防御措施:多层验证机制

结合文件类型、扩展名、内容、路径和服务器配置进行多层验证,使用exif_imagetype()检测图片类型,getimagesize()验证图片内容,is_uploaded_file()确认上传合法性。多层验证能显著降低漏洞风险。 -

防御措施:使用安全的文件存储策略

将上传文件存储为非可执行格式,并通过chmod设置文件权限为644。chmod($upload_path, 0644)确保文件无法被直接执行。定期清理过期文件,防止存储空间被恶意文件占用。 -

防御措施:限制上传目录访问权限

通过.htaccess或服务器配置文件,禁止上传目录的目录列表功能(IndexIgnore *)和执行权限(Deny from all)。在Apache中配置<Directory "/upload_dir/"> Options -Indexes -ExecCGI </Directory>,防止攻击者直接访问文件。 -

防御措施:使用第三方安全工具

集成文件上传检测库(如File_Upload类)或使用WAF(Web应用防火墙)过滤恶意请求。通过mod_security规则拦截包含<script或eval,提升防御效率。

PHP文件上传漏洞是Web安全中的高频问题,需从文件类型验证、路径控制、内容过滤、服务器配置等多方面入手。关键在于避免单一验证手段,采用多层防御策略,同时定期更新代码和服务器配置,确保安全性,对于开发者而言,理解漏洞原理并实践防御措施是保障系统安全的必修课。

“php文件上传漏洞,PHP文件上传漏洞风险与防范策略” 的相关文章

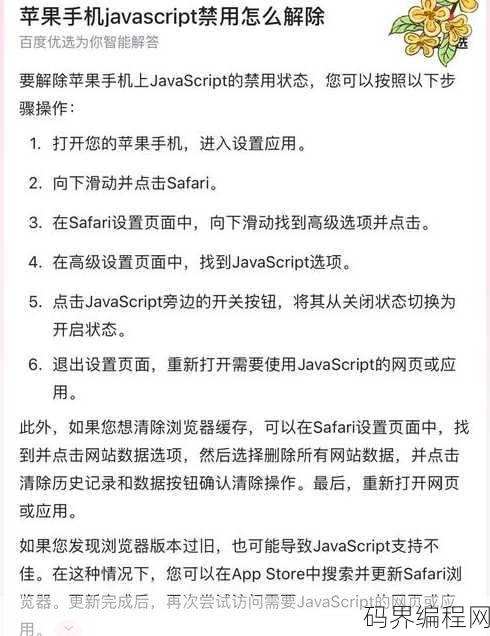

苹果javascript要不要开,苹果设备上是否需要开启JavaScript功能?

苹果的JavaScript是否需要开启取决于具体的应用场景和需求,如果你开发的是基于Web的应用,并且需要在iOS设备上运行,通常需要开启JavaScript支持,因为许多Web功能和交互都依赖于JavaScript,如果你使用的是苹果的原生开发框架(如Swift或Objective-C),并且不需...

html5官方文档,HTML5官方文档深度解析

HTML5官方文档是关于HTML5标准的技术参考指南,提供了关于HTML5的新特性、语法、APIs、浏览器兼容性等信息,文档详细介绍了HTML5的结构元素、多媒体元素、图形和绘图API、Web存储、Web通信、离线应用等,旨在帮助开发者了解并应用HTML5的新功能,提升Web应用的用户体验和性能。了...

rebase,掌握Git rebase,代码合并的艺术与实践

Rebase 是一种在版本控制系统中,特别是Git中,用于更新分支的技巧,它通过将当前分支的更改合并到另一个分支上,来同步两个分支的最新提交,这有助于保持分支的整洁和一致性,防止历史记录的混乱,在rebase过程中,开发者需要解决合并时可能出现的冲突,以确保代码的正确性,简而言之,rebase是管理...

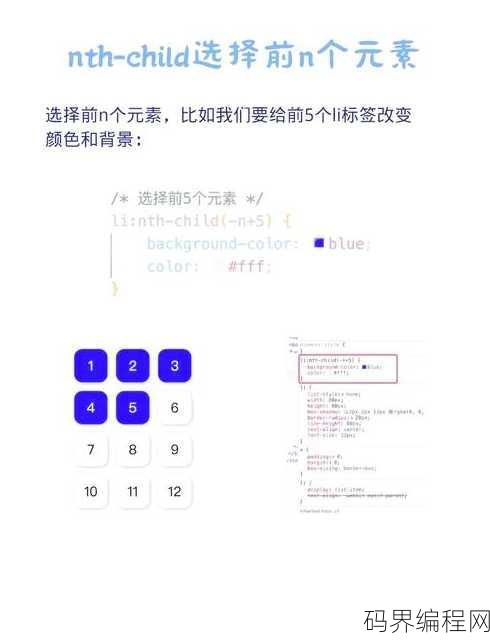

css中常用的伪类选择器,CSS常用伪类选择器详解

CSS中常用的伪类选择器包括:,1. **:link**:选择未被访问过的链接。,2. **:visited**:选择已被访问过的链接。,3. **:hover**:当鼠标悬停在元素上时触发。,4. **:active**:在元素上点击时触发。,5. **:focus**:当元素获得焦点时触发,常用...

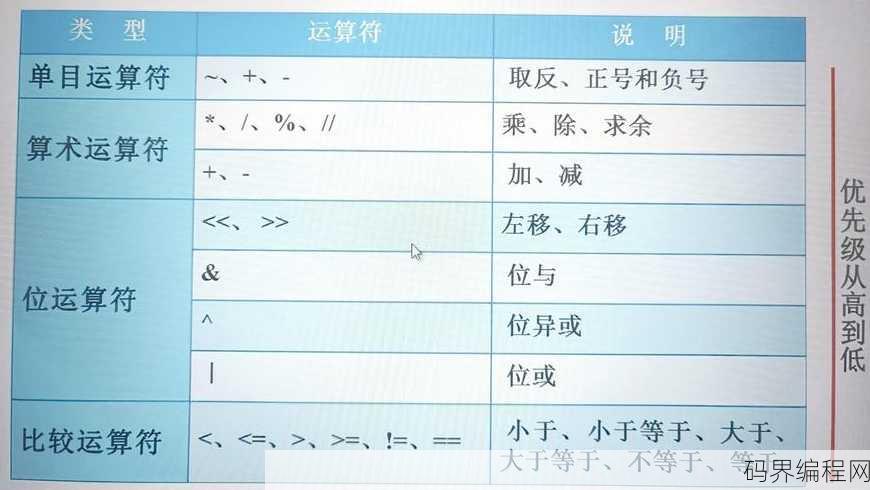

c语言运算符号优先级,C语言运算符优先级解析

C语言中运算符的优先级决定了表达式中运算的顺序,优先级从高到低依次是:算术运算符(如++、--、*、/、%)、关系运算符(如、=、==、!=)、逻辑运算符(如!、&&、||)、赋值运算符(如=、+=、-=等),了解这些优先级有助于编写正确且高效的代码。用户提问:嘿,我最近在写C语言程序时遇到了一个问...

css是什么及作用,CSS,网页样式设计的基石与作用解析

CSS(层叠样式表)是一种用于描述HTML或XML文档样式的样式表语言,它主要作用是控制网页的布局、颜色、字体等视觉表现,使网页内容更美观、易读,CSS通过选择器定位页面中的元素,并应用相应的样式规则,从而实现网页的整体风格设计,CSS还支持动画、过渡等高级功能,为网页带来动态效果,CSS是网页设计...