sql注入语句,揭秘SQL注入语句的奥秘

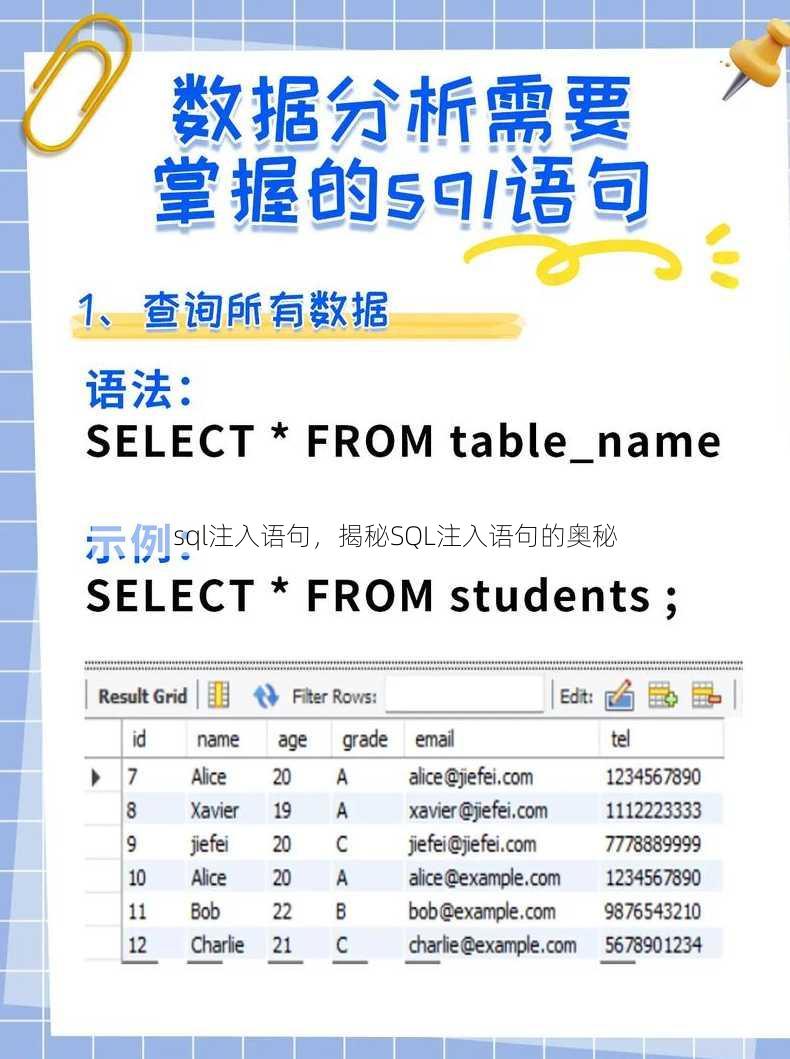

SQL注入是一种常见的网络安全漏洞,它允许攻击者通过在数据库查询中插入恶意SQL代码,来欺骗服务器执行非授权的操作,这种攻击通常发生在用户输入未经适当验证的情况下被直接拼接到SQL查询中,一个简单的登录表单如果没有对用户输入进行过滤,攻击者可能会输入如' OR '1'='1这样的注入语句,导致查询条件始终为真,从而绕过验证机制,防范SQL注入的关键在于使用参数化查询或预编译语句,确保输入数据被正确处理,避免直接将用户输入拼接到SQL命令中。SQL注入语句解析

我在学习网络安全时,遇到了一个令人头疼的问题——SQL注入,在浏览相关资料时,我发现很多初学者对SQL注入的概念和原理都感到困惑,为了帮助大家更好地理解这个问题,我将结合自己的学习经验,地为大家解析一下SQL注入语句。

什么是SQL注入?

我们来了解一下什么是SQL注入,SQL注入是一种攻击方式,攻击者通过在输入框中输入恶意的SQL代码,来欺骗服务器执行非预期的操作,从而达到窃取数据、篡改数据或者破坏数据库的目的。

如何防范SQL注入?

了解了SQL注入的概念后,我们再来探讨一下如何防范SQL注入,以下是一些常见的防范措施:

- 使用参数化查询:将SQL语句中的变量部分使用参数化查询的方式,可以有效避免SQL注入攻击。

- 输入验证:对用户输入的数据进行严格的验证,确保数据符合预期的格式。

- 使用安全的数据库访问方式:使用预编译的SQL语句,可以避免SQL注入攻击。

- 限制数据库权限:确保数据库用户只有必要的权限,避免攻击者通过SQL注入获取过多的权限。

我将从以下几个方面对SQL注入进行深入解析:

SQL注入的原理

- 攻击者构造恶意SQL语句:攻击者通过在输入框中输入恶意的SQL代码,构造出一个具有攻击性的SQL语句。

- 服务器执行恶意SQL语句:服务器在执行SQL语句时,没有对输入数据进行严格的验证,导致恶意SQL语句被执行。

- 攻击者获取数据或权限:通过执行恶意SQL语句,攻击者可以获取数据库中的数据,或者获取更高的权限。

SQL注入的类型

- 联合查询注入:通过构造联合查询,攻击者可以获取数据库中的数据。

- 错误信息注入:通过构造错误的SQL语句,攻击者可以获取数据库的错误信息,从而获取更多的信息。

- SQL盲注:攻击者不知道数据库中的具体内容,通过尝试不同的SQL语句,来获取数据库中的数据。

防范SQL注入的方法

- 使用参数化查询:将SQL语句中的变量部分使用参数化查询的方式,可以有效避免SQL注入攻击。

- 输入验证:对用户输入的数据进行严格的验证,确保数据符合预期的格式。

- 使用安全的数据库访问方式:使用预编译的SQL语句,可以避免SQL注入攻击。

- 限制数据库权限:确保数据库用户只有必要的权限,避免攻击者通过SQL注入获取过多的权限。

SQL注入的检测与修复

- 使用自动化工具检测:使用专业的SQL注入检测工具,可以快速发现网站中的SQL注入漏洞。

- 手动修复:通过分析SQL注入的原理,手动修复SQL注入漏洞。

- 定期进行安全测试:定期对网站进行安全测试,确保网站的安全性。

通过以上解析,相信大家对SQL注入语句有了更深入的了解,在实际开发过程中,我们要时刻保持警惕,加强SQL注入的防范,确保网站的安全性。

其他相关扩展阅读资料参考文献:

SQL注入是什么

- SQL注入是一种通过恶意构造SQL语句,将非法指令插入到数据库查询中的攻击方式,利用应用程序对用户输入的过滤漏洞,直接操作数据库底层逻辑。

- 攻击者通过在输入框中插入特殊字符(如单引号、分号、注释符)或拼接SQL代码,绕过应用层的验证机制,实现对数据库的非法访问。

- 典型场景包括登录验证、搜索功能、表单提交等,攻击者通过篡改输入参数,可能获取敏感数据、篡改数据库内容甚至控制整个服务器。

SQL注入的危害

- 数据泄露是SQL注入最直接的危害,攻击者可窃取用户隐私信息、数据库结构或核心业务数据。

- 权限提升可能让攻击者获取数据库管理员权限,进而操控整个系统或发起更高级别的攻击。

- 业务中断会导致数据库被破坏或数据被删除,例如通过

DROP TABLE指令删除关键数据表。 - 社会工程学攻击可能结合SQL注入获取更多用户信息,如通过注入获取用户邮箱后进行钓鱼攻击。

- 系统瘫痪可能因注入导致数据库服务崩溃,例如通过

UNION SELECT指令查询大量数据,消耗服务器资源。

如何防御SQL注入

- 使用参数化查询(预编译语句),将用户输入与SQL命令分离,避免直接拼接字符串。

- 对用户输入进行严格过滤,例如过滤特殊字符、限制输入长度、校验数据类型。

- 遵循最小权限原则,数据库账号仅拥有完成业务所需的最小权限,避免高权限账号被利用。

- 隐藏错误信息,避免将数据库报错细节返回给用户,防止攻击者利用报错信息分析漏洞。

- 定期进行安全审计与代码审查,检查是否存在未过滤的输入点或拼接SQL的代码逻辑。

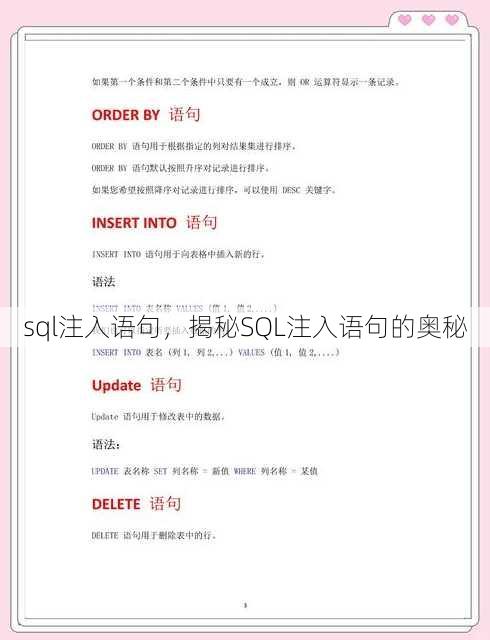

常见SQL注入手法

- 基于错误的注入,通过构造引发数据库错误的语句,例如

' OR '1'='1,利用错误信息获取数据库结构。 - 联合查询注入,通过

UNION SELECT拼接多个查询语句,获取非授权数据,例如' UNION SELECT username,password FROM users--。 - 盲注攻击,在无法直接获取结果的情况下,通过布尔判断或时间延迟推断数据库信息,例如

' AND 1=0--(判断是否存在漏洞)。 - 注入点类型多样,包括GET参数、POST表单、Cookie值、URL路径等,不同场景需针对性防御。

- 利用注入进行权限越权,通过修改SQL语句绕过用户权限限制,例如

' OR id=1--(获取管理员数据)。

SQL注入检测与工具

- 使用自动化工具快速扫描漏洞,如SQLMap可自动检测并利用SQL注入点,支持多种数据库类型。

- 通过Burp Suite等渗透测试工具,拦截和修改HTTP请求,分析是否存在注入漏洞。

- 手动测试需关注输入输出逻辑,例如在搜索框输入

' OR '1'='1,观察是否返回异常结果。 - 代码审计工具可识别潜在风险,如D盾、Nessus等,自动标记未过滤的输入点。

- 定期进行渗透测试,模拟攻击者行为,验证防御措施的有效性,并修复潜在漏洞。

SQL注入是一种高危的网络安全威胁,其核心在于攻击者通过操纵输入参数,破坏数据库的安全边界,无论是开发者还是运维人员,都必须从原理、危害、防御等维度全面理解这一技术。防御的关键在于参数化查询、输入过滤和权限控制,而检测则依赖工具辅助与人工经验。只有持续学习和实践,才能有效应对SQL注入带来的风险。

“sql注入语句,揭秘SQL注入语句的奥秘” 的相关文章

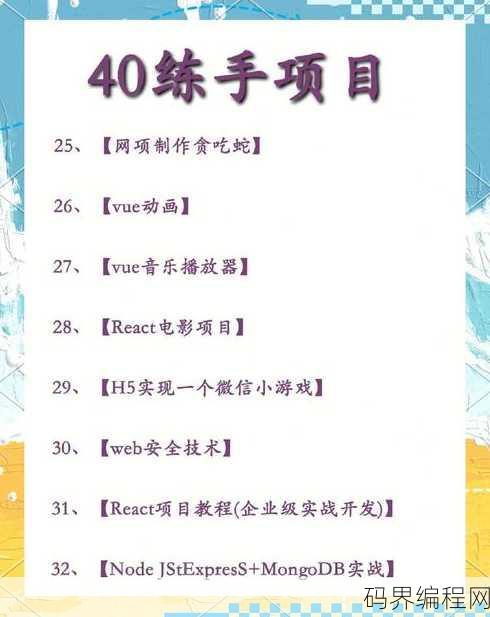

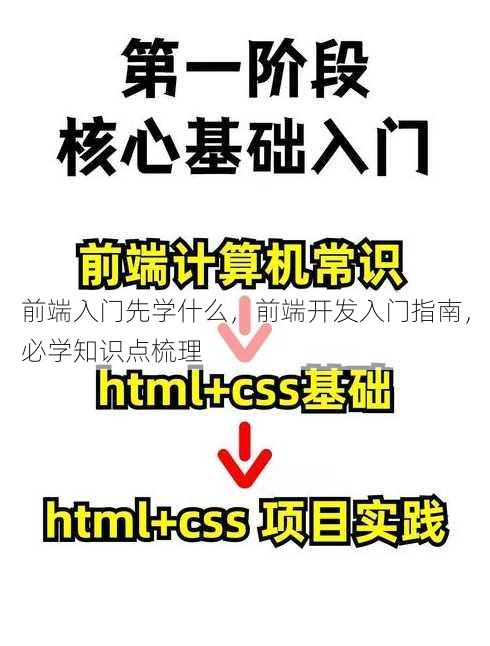

前端项目实战案例,实战驱动,前端项目案例解析

前端项目实战案例涉及实际操作和开发经验分享,通过具体项目案例,展示如何运用前端技术(如HTML、CSS、JavaScript等)解决实际问题,这些案例通常包括项目背景、技术选型、开发过程、遇到的问题及解决方案,旨在帮助开发者提升实战能力,学习如何在真实项目中应用前端知识,案例内容丰富,涵盖网页设计、...

手工织梦网,织梦手艺,手工编织的网上艺术殿堂

手工织梦网是一个专注于手工编织艺术与文化的平台,该网站汇集了各类手工编织教程、作品展示、技巧分享以及相关活动信息,旨在为编织爱好者提供一个交流学习、展示作品和寻找灵感的社区,用户可以在这里找到从简单到复杂的编织教程,交流编织心得,同时也能欣赏到各种精美的编织作品。自从我在网上发现了“手工织梦网”,我...

java模拟器触屏版,Java触屏模拟器,移动端Java开发新体验

Java模拟器触屏版是一款专为Java应用程序设计的模拟器,支持触屏操作,它允许用户在移动设备上运行Java应用,提供直观的触控界面,优化了用户体验,该模拟器兼容性强,支持多种Java游戏和软件,支持自定义设置,满足不同用户的需求,用户可通过触屏轻松控制应用,享受原汁原味的Java应用体验。用户提问...

分段函数例题带答案,分段函数解题实例详解

由于您未提供具体的内容,我无法直接生成摘要,请提供分段函数例题及其答案,我将根据这些信息为您生成一段100-300字的摘要。用户解答: 嗨,大家好!今天我想和大家分享一个关于分段函数的例题,希望能帮助大家更好地理解这个概念,题目是这样的: 例题:已知分段函数 ( f(x) ) 定义如下: [...

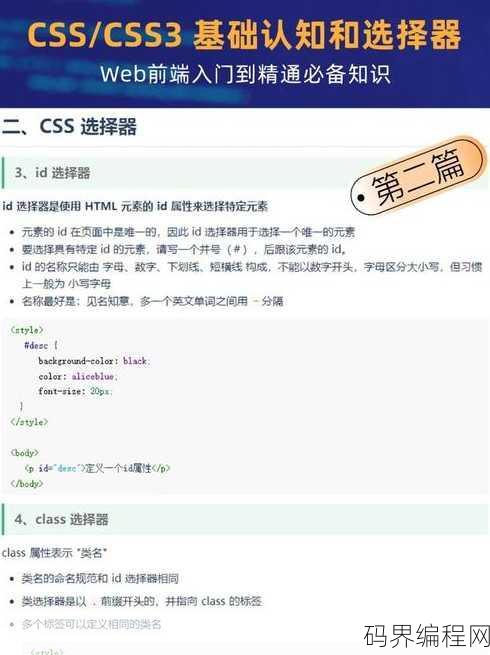

css选择器的作用是什么,CSS选择器,网页美学的魔法钥匙

CSS选择器用于选择和定位HTML文档中的元素,以便可以应用样式规则,它们基于元素的属性、层次结构、位置或特定标识符来定位目标元素,通过使用选择器,开发者可以精确地控制网页元素的显示样式,如颜色、字体、布局等,从而实现网页的美观和功能优化,选择器简化了样式应用过程,使得代码更加高效和易于维护。用户提...

beanpoles,探索Beanpoles,揭秘其背后的独特魅力

Beanpoles 是一种传统的中国民间舞蹈,起源于宋代,流行于明清时期,它以竹制长杆为道具,舞者手持长杆,通过身体的灵活运动和技巧,展现出优美的舞姿,舞蹈动作丰富多样,节奏明快,富有民间特色,是中华民族优秀传统文化的重要组成部分,beanpoles 舞蹈不仅展现了中华民族的智慧和创造力,也体现了中...