utm和utm防火墙,UTM与UTM防火墙,安全防护的全面解析

UTM(统一威胁管理)是一种网络安全解决方案,集成了防火墙、入侵检测/防御系统、防病毒、URL过滤等多种功能,它旨在通过单一平台提供全面的网络安全保护,UTM防火墙是UTM系统的重要组成部分,负责监控和控制进出网络的流量,阻止恶意软件和未经授权的访问,与传统的防火墙相比,UTM防火墙提供了更全面的保护,提高了网络的安全性。

大家好,我是一名网络安全新手,最近在研究UTM(统一威胁管理)和UTM防火墙的相关知识,我听说它们是网络安全中的重要工具,但具体是做什么的,如何使用,以及它们之间的区别,我还不太清楚,希望在这里能找到一些解答。

UTM与UTM防火墙的的介绍

什么是UTM?

UTM,即统一威胁管理,是一种网络安全解决方案,它将多种安全功能集成到一个单一的硬件或软件平台中,这些功能通常包括防火墙、入侵检测系统(IDS)、入侵防御系统(IPS)、虚拟私人网络(VPN)、防病毒、内容过滤等。

什么是UTM防火墙?

UTM防火墙是UTM解决方案中的一部分,主要功能是保护网络免受外部威胁,它不仅具备传统防火墙的基本功能,如访问控制、包过滤等,还集成了其他安全功能,如入侵防御和防病毒。

UTM与UTM防火墙的区别

功能范围

- UTM:提供全面的安全解决方案,包括防火墙、IDS/IPS、VPN、防病毒、内容过滤等。

- UTM防火墙:专注于防火墙功能,但可能包含部分UTM的其他安全功能。

适用场景

- UTM:适用于需要全面安全防护的企业或组织。

- UTM防火墙:适用于主要关注网络边界防护的企业或组织。

UTM防火墙的五大关键点

防火墙功能

- 包过滤:根据IP地址、端口号、协议等条件过滤数据包。

- 状态检测:跟踪数据包的状态,确保合法的流量通过。

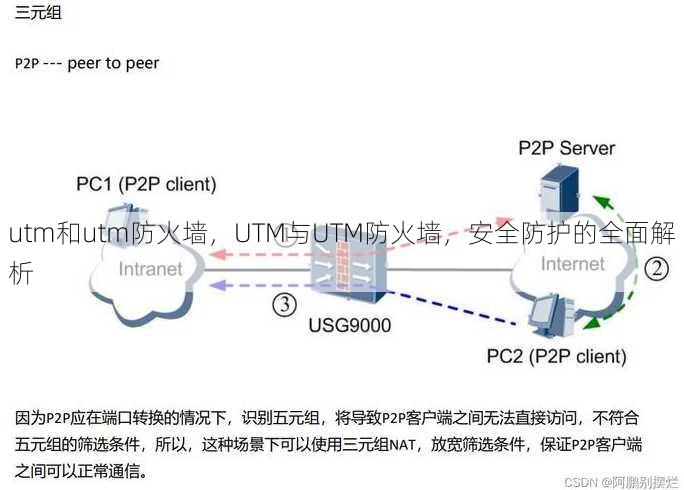

- NAT(网络地址转换):隐藏内部网络的真实IP地址。

入侵防御系统(IPS)

- 检测和阻止恶意流量:识别并阻止已知和未知威胁。

- 签名匹配:与恶意软件数据库进行匹配,识别恶意活动。

- 异常检测:分析流量模式,识别异常行为。

防病毒

-

扫描恶意软件:对传入和传出的文件进行扫描,防止病毒传播。

-

行为分析:监控程序行为,识别恶意行为。

-

自动隔离:将受感染的文件隔离,防止进一步传播。 过滤**

-

过滤:阻止访问不适当的网站。

-

邮件过滤:阻止垃圾邮件和恶意邮件。

-

应用程序控制:限制特定应用程序的使用。

VPN

- 远程访问:允许员工安全地访问公司网络。

- 数据加密:保护数据在传输过程中的安全。

- 多因素认证:增加访问的安全性。

UTM和UTM防火墙是网络安全中不可或缺的工具,了解它们的功能和区别,有助于我们更好地保护网络免受威胁,希望这篇文章能帮助到大家,如果有更多问题,欢迎在评论区留言讨论。

其他相关扩展阅读资料参考文献:

UTM与UTM防火墙:深入理解与应用 及其重要性

随着信息技术的飞速发展,网络安全问题日益凸显,UTM(Unified Threat Management,统一威胁管理)作为一种综合性的网络安全解决方案,正受到广泛关注,UTM集多种安全功能于一身,如防火墙、入侵检测、内容过滤等,为企业提供一站式安全防护,其重要性体现在以下几个方面:

- 整合多种安全功能:UTM将分散的安全功能集成在一起,简化了管理,降低了成本。

- 实时监控与响应:UTM能够实时监控网络流量,及时发现并应对威胁。

- 提高安全策略效率:通过统一的安全策略管理,UTM提高了安全策略的效率和准确性。

UTM防火墙的核心特点与应用

UTM防火墙作为UTM解决方案的重要组成部分,具有独特的特点和应用价值。

- 多层安全防护:UTM防火墙集成了包过滤、应用层网关等技术,提供多层安全防护。

- 智能识别威胁:通过深度内容检测和威胁情报分析,UTM防火墙能够智能识别未知威胁。

- 灵活的安全策略:UTM防火墙支持基于用户、应用、时间的灵活安全策略,满足不同场景需求。

UTM与网络安全策略的结合实践

将UTM与企业的网络安全策略相结合,是提高网络安全性的关键。

- 定制安全策略:根据企业需求定制UTM安全策略,确保关键业务不受影响。

- 集中管理:通过UTM的集中管理功能,实现对分布在网络中的设备的统一管理。

- 持续优化更新:根据网络威胁的实时变化,持续优化UTM的安全策略和更新规则。

UTM防火墙的部署与优化建议

正确部署和优化UTM防火墙,对于保障网络安全至关重要。

- 选择合适的部署位置:根据网络拓扑和业务需求,选择合适的UTM防火墙部署位置。

- 合理配置资源:根据网络流量和业务需求,合理配置UTM防火墙的硬件和软件资源。

- 定期维护与更新:定期对UTM防火墙进行维护和更新,确保其具备最新的安全功能和规则。

未来发展趋势与展望

随着技术的不断进步和网络威胁的日益复杂化,UTM及UTM防火墙的未来发展将呈现以下趋势:

- 更加智能化:通过机器学习和人工智能技术,UTM防火墙将具备更强的自我学习和自适应能力。

- 云端集成:云安全成为关注重点,UTM解决方案将更多地与云服务集成,提供云环境下的安全防护。

- 多元化安全功能:UTM将不断扩展其安全功能,覆盖更多场景和需求。

通过对UTM和UTM防火墙的深入了解和实践应用,企业可以更有效地保障网络安全,应对不断变化的网络威胁。

“utm和utm防火墙,UTM与UTM防火墙,安全防护的全面解析” 的相关文章

index php,深入解析index.php文件

提供的“index.php”内容摘要如下:,"index.php 是一个常见的PHP文件名,通常用作网站或应用程序的默认首页文件,它通过执行PHP代码来生成动态网页内容,是网站架构中的核心部分,该文件包含了网站的入口点,用于处理用户请求并输出响应,如HTML页面、图片或JSON数据等,在Web开发中...

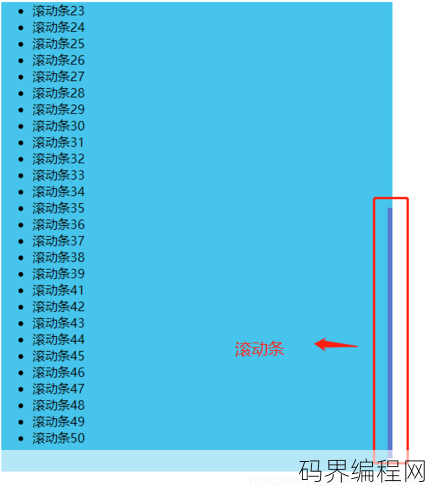

css加纵向滚动条,CSS实现元素纵向滚动条教程

CSS中添加纵向滚动条通常通过设置元素的overflow-y属性为auto或scroll来实现,当元素的子内容超出其高度时,纵向滚动条会自动出现,允许用户滚动查看隐藏的内容,可以在以下CSS代码中为某个元素添加纵向滚动条:,``css,.some-element {, max-height: 30...

web前端三大主流框架是什么,揭秘Web前端领域的三大主流框架

Web前端三大主流框架分别是React、Vue和Angular,React由Facebook开发,以组件化和虚拟DOM为核心;Vue由尤雨溪创建,以其简洁的语法和双向数据绑定著称;Angular则由Google支持,是TypeScript开发的框架,强调模块化和双向数据绑定,这三个框架各有特色,广泛...

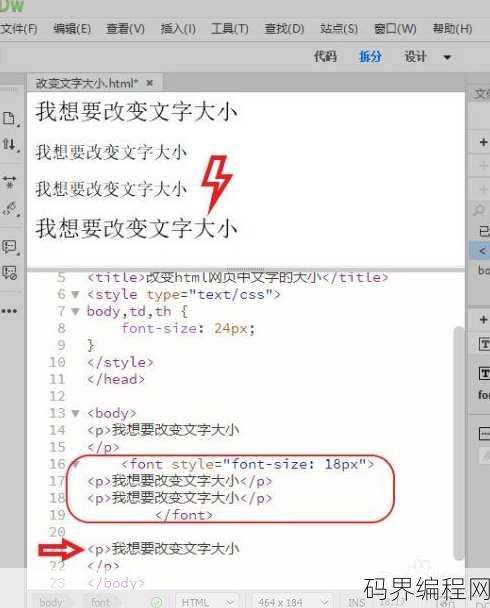

html如何设置字体颜色,HTML字体颜色设置指南

在HTML中设置字体颜色可以通过`标签的color属性或CSS样式来实现,使用标签时,直接在标签内添加color属性并指定颜色值,如红色文字,若使用CSS,则需在标签内定义.class或#id选择器,并设置color属性,.myFont { color: red; },然后给相应元素添加类名或ID,...

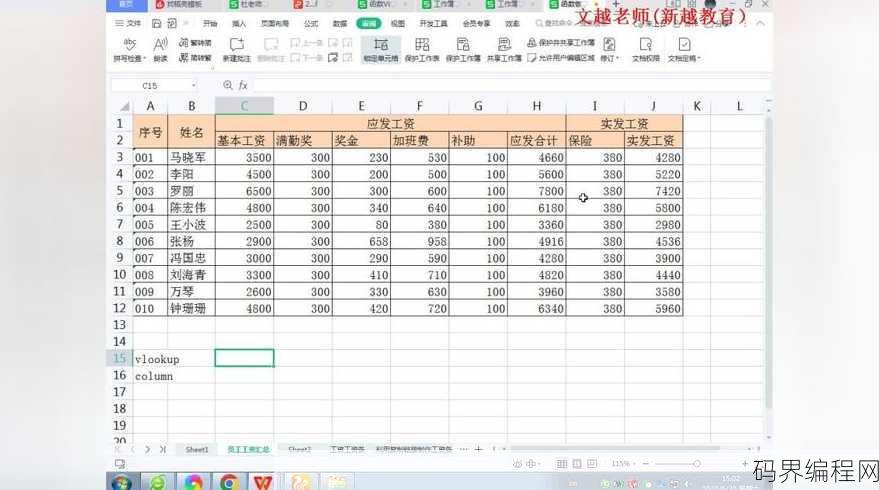

column函数的应用,探索Column函数在数据处理中的强大应用

column函数是一种在数据处理中常用的函数,主要用于数据库查询中按列提取数据,它可以将多行数据中的某一列值提取出来,形成一个列表或数组,在SQL查询中,column函数常用于从复杂查询结果中提取特定列的数据,便于后续的数据处理和分析,在数据库查询中,可以通过column函数提取所有用户的电子邮件地...

绝世剑神 林辰,剑神林辰,绝世锋芒

《绝世剑神 林辰》讲述了一位天才少年林辰,因身世之谜而踏上修炼之路,历经磨难,凭借一柄绝世神剑,逐渐揭开家族沉睡千年的秘密,在追求武道巅峰的过程中,他结识了红颜知己,结识了挚友,更与邪恶势力展开了一场惊心动魄的较量,凭借坚韧不拔的意志和卓越的剑术,林辰终成一代绝世剑神。【用户解答】 嗨,大家好!最...