伪装黑客代码,揭秘伪装黑客代码的秘密

描述了一种伪装成黑客代码的技术或方法,它可能涉及将恶意代码嵌入到看似无害的文件或程序中,以欺骗用户或系统,这种伪装手段旨在隐藏真实意图,可能用于窃取数据、控制系统或进行其他非法活动,具体细节包括伪装技巧、目标以及可能的风险和防范措施。

揭秘隐藏在幕后的技术

用户解答: 嗨,我是小王,最近在网上看到很多关于黑客代码的讨论,感觉挺有意思的,但是我对这些代码一窍不通,你能给我简单介绍一下什么是伪装黑客代码吗?

伪装黑客代码,顾名思义,就是一些看似复杂、专业,但实际上并不具备恶意功能的代码,这些代码可能被用来迷惑他人,使其误以为这是一些高级的黑客技术,下面,我就从几个来地为大家揭秘伪装黑客代码。

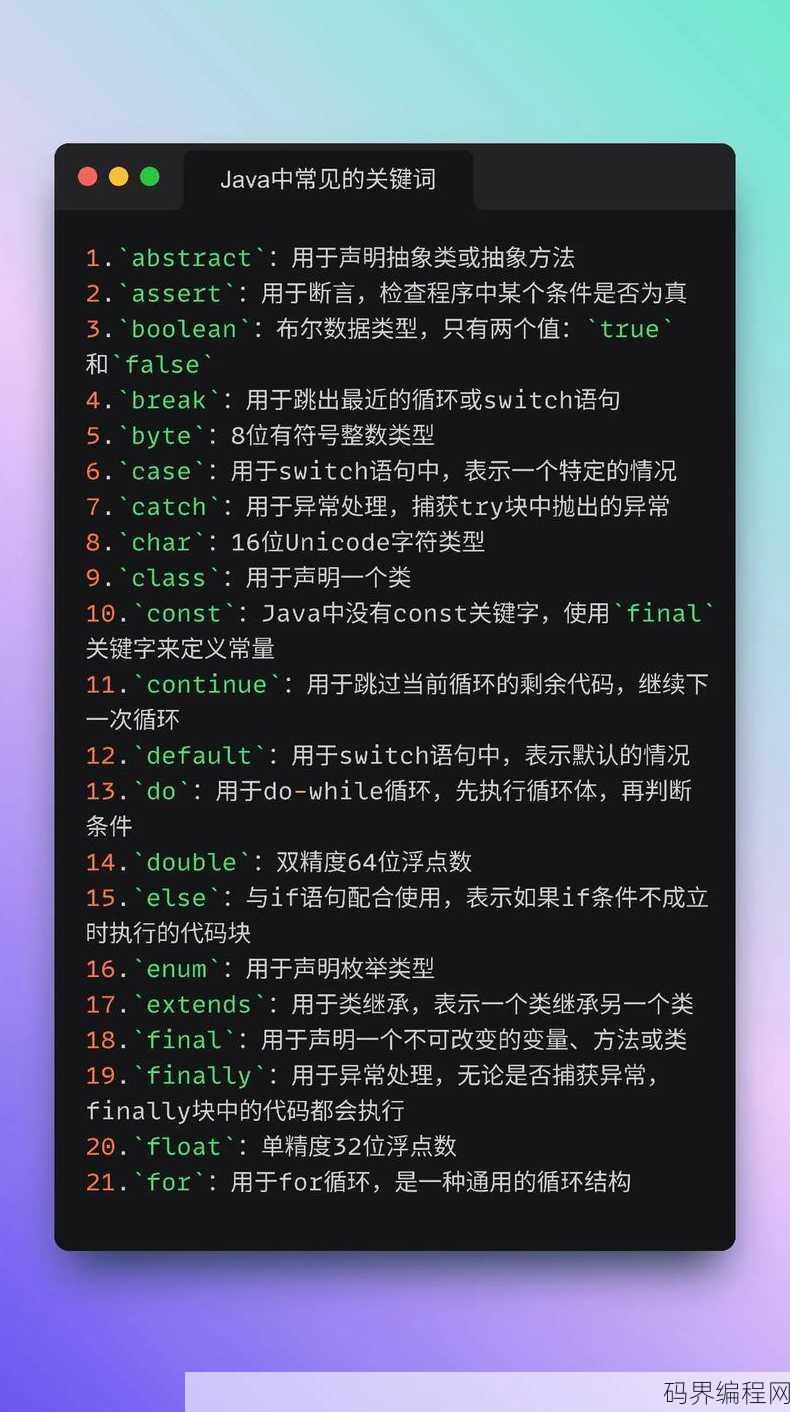

伪装黑客代码的特点

- 复杂结构:伪装黑客代码通常拥有复杂的结构,使用一些专业的编程语言和技巧,让人难以一眼看穿其真实意图。

- 虚假功能:这些代码可能声称具有强大的功能,但实际上并不能实现其宣称的效果。

- 误导性注释:代码中可能包含一些误导性的注释,使得初学者误以为这些代码是真实的黑客技术。

伪装黑客代码的用途

- 展示技术:有些人可能为了展示自己的编程能力,编写一些看似复杂的代码,但实际上并没有恶意。

- 娱乐目的:一些黑客爱好者可能编写这些代码,作为一种娱乐方式。

- 迷惑他人:某些人可能利用伪装黑客代码来迷惑他人,使其误以为这是一种高级的黑客技术。

如何识别伪装黑客代码

- 分析代码功能:仔细分析代码的功能,判断其是否具有实际用途。

- 查阅资料:通过查阅相关资料,了解该代码的真正用途和功能。

- 请教专业人士:如果不确定代码的真实性,可以请教一些编程或网络安全方面的专业人士。

伪装黑客代码的案例分析

- “僵尸网络”伪装代码:一些伪装黑客代码声称可以创建僵尸网络,但实际上并不能实现这一功能。

- “勒索软件”伪装代码:有些代码看似具有勒索软件的功能,但实际上并不具备加密文件的能力。

- “漏洞利用”伪装代码:一些代码声称可以利用系统漏洞,但实际上并不能成功攻击目标系统。

应对伪装黑客代码的策略

- 提高警惕:对于网上出现的伪装黑客代码,要保持警惕,不要轻易相信其宣称的功能。

- 加强安全意识:提高自己的网络安全意识,避免下载不明来源的软件和代码。

- 学习专业知识:学习一些基本的编程和安全知识,以便更好地识别伪装黑客代码。

伪装黑客代码虽然看似神秘,但实际上只是一些被夸大或误导的代码,了解其特点、用途和识别方法,有助于我们更好地保护自己的网络安全,在享受技术带来的便利的同时,也要时刻保持警惕,防止被伪装黑客代码所迷惑。

其他相关扩展阅读资料参考文献:

-

伪装黑客代码的定义与特征

- 伪装黑客代码是指通过技术手段隐藏真实意图,使代码在表面上看似合法或无害,实则具备攻击性或破坏性。

- 其核心特征包括流量隐蔽、代码混淆、伪装身份,例如通过加密协议或分段传输隐藏恶意数据,或模仿正常程序行为规避检测。

- 与真实黑客代码的区别在于,伪装代码通常以“合法”为目标,而非直接破坏系统,例如通过漏洞利用实现权限提升而非数据窃取。

-

技术实现手段

- 网络流量伪装:利用合法协议(如HTTPS)或加密隧道将恶意数据伪装成正常流量,绕过防火墙和入侵检测系统。

- 代码混淆技术:通过插入无害代码、改变变量名或逻辑结构,使恶意代码难以被静态分析工具识别,例如使用动态加载模块或加密算法隐藏关键指令。

- 社会工程学应用:结合人性弱点设计伪装代码,如伪造用户登录界面诱导输入敏感信息,或伪装成系统更新包诱导用户下载恶意程序。

- 跨平台兼容性:伪装代码常具备多平台适配能力,可绕过特定系统的安全机制,例如通过Windows服务或Linux脚本实现隐蔽渗透。

-

实际应用场景

- 渗透测试:安全研究人员使用伪装代码模拟攻击,帮助企业发现系统漏洞,例如伪装成合法请求测试API接口安全性。

- 网络攻击模拟:攻击者通过伪装代码测试防御体系的反应能力,例如伪造DDoS攻击流量评估网络韧性。

- 数据窃取演练:伪装代码用于模拟数据泄露场景,例如通过伪装成合法数据库查询工具窃取敏感信息,帮助组织完善数据保护策略。

- 供应链攻击:伪装代码嵌入第三方软件或硬件中,利用信任关系渗透目标系统,例如通过篡改软件更新包植入后门。

-

风险与危害

- 误伤风险:伪装代码可能在误操作中影响正常系统,例如伪装成合法进程的恶意代码可能意外触发数据删除指令。

- 法律后果:即使伪装代码用于“合法”目的,其潜在危害仍可能引发法律纠纷,例如渗透测试未获得授权即构成违法。

- 道德争议:伪装代码模糊了技术边界,可能被滥用为攻击工具,例如利用社会工程学伪装代码侵犯用户隐私。

- 技术滥用:伪装代码技术可能被恶意分子用于逃避监管,例如通过动态加密技术隐藏恶意行为,导致安全防护失效。

-

防御策略

- 流量分析:通过检测异常流量模式(如加密流量中的隐藏数据包)识别伪装攻击,例如使用深度包检测(DPI)技术分析通信内容。

- 代码审计:对可疑代码进行动态分析和静态扫描,例如运行沙箱环境观察代码行为,或使用反编译工具检查隐藏逻辑。

- 行为监控:通过监控系统调用和权限变更记录,例如检测伪装代码是否尝试访问敏感文件或执行异常指令。

- 多层验证:在代码执行前增加多重验证机制,例如要求用户二次确认权限操作,或使用数字签名验证软件来源。

- 伦理规范:建立技术使用准则,例如要求所有伪装代码测试必须获得明确授权,避免技术被滥用为攻击工具。

伪装黑客代码的复杂性在于其技术伪装与伦理风险的双重属性,它为网络安全研究提供了测试工具,帮助识别潜在威胁;其技术特性可能被恶意分子利用,导致严重后果。技术本身无善恶,但应用的边界决定了其性质,渗透测试中的伪装代码与网络攻击中的伪装代码,本质是同一技术的不同用途,却可能因授权问题引发法律纠纷。防御伪装代码的关键在于提升技术透明度与伦理约束力,通过多层验证和行为监控降低误伤风险,同时明确技术使用场景,避免技术被滥用。随着AI和自动化技术的发展,伪装代码的隐蔽性将进一步增强,这要求安全防护体系不断升级,例如引入机器学习模型分析代码行为模式,或建立更严格的权限管理机制。只有技术与伦理并重,才能真正实现网络安全的平衡。

“伪装黑客代码,揭秘伪装黑客代码的秘密” 的相关文章

数据挖掘是做什么的,数据挖掘,揭示数据价值,助力智慧决策

数据挖掘是一种通过分析大量数据来发现有价值信息、模式、关联和趋势的技术,它广泛应用于商业、科研、金融、医疗等多个领域,旨在从复杂的数据集中提取有用知识,帮助决策者做出更明智的决策,数据挖掘涉及数据清洗、数据集成、数据选择、数据变换、数据挖掘、模式评估等步骤,最终目的是为了从数据中提取知识,提高业务效...

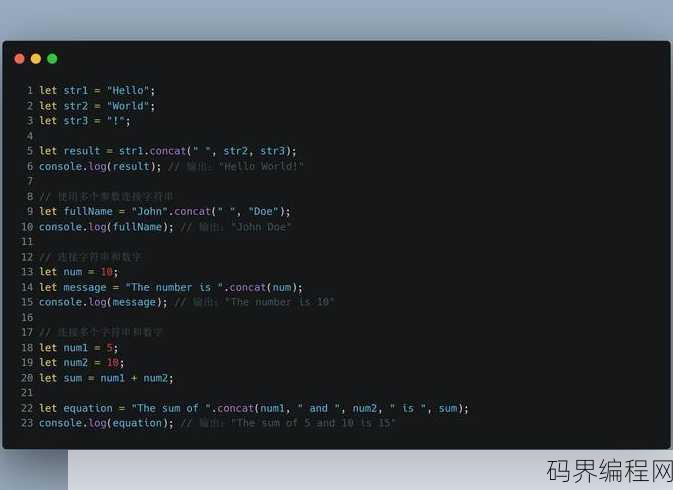

js拼接字符串方法,JavaScript字符串拼接技巧汇总

JavaScript中拼接字符串的方法有多种,最常见的是使用加号(+)操作符,"Hello, " + "world!",还可以使用模板字符串(ES6引入),使用反引号(` `)包围字符串,并在其中插入变量,如: Hello, ${name}! ,还可以使用字符串的concat()方法,或者使用jo...

if函数多重嵌套,深入解析,if函数的多重嵌套应用

if函数多重嵌套是指在编程中,将多个if语句层层嵌套使用,以实现更复杂的条件判断,这种方式可以逐层细化条件,使得程序能够根据不同的条件组合执行不同的代码块,一个简单的多重嵌套if结构可能如下所示:,``python,if 条件1:, if 条件2:, # 执行代码块1,...

java db官网下载,Java数据库连接(JDBC)官方下载指南

Java DB官网下载指南:访问Oracle官方网站,找到Java DB下载页面,选择合适的Java DB版本,根据操作系统和架构进行下载,下载完成后,运行安装程序,按照提示完成安装过程,安装完成后,可以在指定路径找到Java DB安装目录,开始使用Java DB进行数据库开发和管理。Java DB...

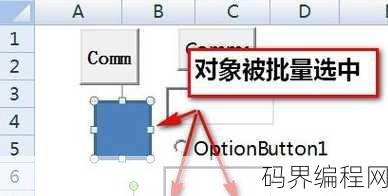

excel文本框怎么删掉,Excel文本框删除方法教程

在Excel中删除文本框的方法如下:选中需要删除的文本框,点击文本框边缘出现的手柄,按住鼠标左键不放,拖动文本框到工作表外的区域,松开鼠标,文本框将被删除,如果文本框中有内容,删除文本框时内容也会一同被清除。Excel文本框怎么删掉?快速解决文本框烦恼 用户解答: 嗨,大家好!我在使用Excel...

全栈开发者网站,全栈开发者必备网站大全

全栈开发者网站是一个专注于全栈开发者的在线平台,提供全面的资源和服务,网站内容包括编程教程、工具推荐、项目案例分享、社区讨论以及职业发展指导,用户可以在这里学习前端、后端和全栈开发技能,交流经验,寻找合作机会,助力成为优秀的全栈工程师。构建你的技术王国 用户解答: 大家好,我是一名软件开发新手,...