struts2漏洞工具(struts2漏洞利用工具)

本文目录一览:

- 1、【S2-045】Struts2远程命令执行漏洞(CVE-2017-5638)

- 2、Struts2-009漏洞分析(CVE-2011-3923)

- 3、Struts2远程代码执行漏洞CVE-2018-11776

- 4、apache漏洞struts2是客户端漏洞还是什么

- 5、Struts2被曝远程代码执行漏洞;叮咚买菜抢菜工具;find替代方案…|叨资讯...

- 6、Struts2-005漏洞分析(CVE-2010-1870)

【S2-045】Struts2远程命令执行漏洞(CVE-2017-5638)

1、近期,Struts 5至31及5至10版本被发现存在远程命令执行漏洞(编号S2-045,CVE-2017-5638),恶意用户可能通过修改Content-Type请求头来触发漏洞,执行系统命令,威胁服务器安全。漏洞主要影响使用Jakarta插件的文件上传功能。

2、在“东塔攻防世界”的靶场中,我们将深入探讨Struts2框架中的一个严重漏洞:CVE-2017-5638。此漏洞源于文件上传功能中的远程命令执行问题,威胁着系统安全。 漏洞概览 Struts 2框架中的Jakarta插件存在一个远程命令执行漏洞,漏洞编号S2-045,通过修改Content-Type头,恶意用户可以利用此漏洞执行系统命令。

3、总结而言,CVE-2017-5638漏洞允许攻击者通过恶意构造的请求在Struts 5至Struts 31,以及Struts 5至Struts 10的服务器上执行任意命令。复现过程揭示了攻击者利用漏洞的方法,以及如何通过构建特定payload进行验证。

4、S2-057漏洞利用特定XML配置不当,可能导致远程代码执行,影响版本从Struts 0.1至3Struts 5至10。构造特定Payload可以触发漏洞。

Struts2-009漏洞分析(CVE-2011-3923)

1、Struts2-009漏洞详解(CVE-2011-3923)漏洞描述:S2-009漏洞源于ParameterInterceptor拦截器的缺陷,仅过滤参数名,未过滤参数值,导致攻击者能将恶意代码写入OgnlContext的root对象属性,通过第二个参数名读取并执行。

Struts2远程代码执行漏洞CVE-2018-11776

1、此漏洞触发需满足条件:设置struts.mapper.alwaysSelectFullNamespace为true,同时package和result param标签中namespace缺失或使用通配符,导致被控制的namespace参与OGNL语句执行,引发远程代码执行。漏洞影响范围广泛,建议用户及时更新至官方修复版本(35或17)。临时防护措施包括验证XML配置和JSP中的namespace及url标签。

2、Active Scan++:提升主动和被动扫描的效率,能检测CVE-2014-627CVE-2014-6278和CVE-2018-11776等多种漏洞。 J2EEScan:专注于J2EE程序漏洞检测,如Struts和Tomcat弱口令,会在扫描到的URL上进行深度分析。

apache漏洞struts2是客户端漏洞还是什么

1、Apache Struts2是一个广泛使用的Java EE网络应用程序框架,用于开发网页应用程序。官方近期发布了风险通告,漏洞编号为CVE-2021-31805,涉及版本范围从0.0到29的Apache Struts2。该漏洞源于CVE-2020-17530修复不完整。针对此漏洞,以下提供了解决方案和环境搭建步骤。

2、漏洞编号:CVE202131805涉及框架:Apache Struts2,一个广泛使用的Java EE网络应用程序框架。影响版本:从0.0到29的Apache Struts2版本。漏洞原因:源于CVE202017530修复不完整,jsp中的类使用了两次OGNL评估,导致某些UIBean标记的名称属性容易受到攻击。

3、漏洞概述 2023年12月07日,Apache Struts2官方通报了一个远程代码执行漏洞(CVE-2023-50164),该漏洞源于文件上传逻辑缺陷,允许攻击者通过操纵参数进行路径遍历,有可能导致恶意文件被上载以执行远程代码。此漏洞被定为“高危”,影响范围包括Apache Struts2的0-32版本和0.0-0版本。

4、Struts2是一个基于MVC设计模式的Web应用框架,它本质上相当于一个servlet。然而,Struts2在过去确实存在一些安全漏洞,特别是远程代码执行漏洞。具体漏洞实例:S-045漏洞:Struts2使用的Jakarta解析文件上传请求包不当,当远程攻击者构造恶意的Content-Type时,可能导致远程命令执行。

5、Struts2是一个基于MVC设计模式的Web应用框架,尽管现在使用的人较少,但部分公司的旧项目可能仍在使用此框架。Apache官方发布了关于Struts2存在远程代码执行漏洞的风险通告(CVE-2021-31805),远程攻击者可利用该漏洞对受影响服务器实施远程攻击,导致任意代码执行,进而控制目标系统。

6、Struts是Apache基金会提供的开源项目,基于Java Servlet/JSP技术实现的MVC设计模式Web应用框架,广泛应用在政府、公安、交通、金融和运营商的网站中,是广泛使用的Web框架之一。

Struts2被曝远程代码执行漏洞;叮咚买菜抢菜工具;find替代方案…|叨资讯...

1、Struts2被曝远程代码执行漏洞 Struts2是一个基于MVC设计模式的Web应用框架,尽管现在使用的人较少,但部分公司的旧项目可能仍在使用此框架。

2、Struts2存在远程代码执行漏洞,可能影响某些公司旧项目。Apache已发布通告,受影响版本为Struts 0.0 - Struts 29,建议开发者采取临时缓解措施。Facebook开源文本编辑器库Lexical,采用MIT许可证。Lexical为构建功能丰富的Web编辑器提供文本编辑引擎。

Struts2-005漏洞分析(CVE-2010-1870)

1、Struts2-005漏洞分析(CVE-2010-1870)漏洞描述:Struts2-005漏洞源于官方在修复S2-003漏洞时不够全面,导致漏洞被绕过。S2-003对#号进行过滤,但在处理Unicode编码时存在疏漏,使得\u0023或8进制\43能够绕过过滤。

2、S2-001(CVE-2007-4556)漏洞利用用户提交的表单数据,后端以OGNL表达式解析并重新填充,允许命令执行,主要影响Struts 0.0至0.8版本。通过输入特定Payload,可以成功执行命令。S2-007漏洞通过拼接用户提交值进行OGNL表达式解析,导致远程代码执行,影响版本0.0至3。

3、漏洞概述 漏洞编号:CVE202131805涉及框架:Apache Struts2,一个广泛使用的Java EE网络应用程序框架。影响版本:从0.0到29的Apache Struts2版本。漏洞原因:源于CVE202017530修复不完整,jsp中的类使用了两次OGNL评估,导致某些UIBean标记的名称属性容易受到攻击。

4、年12月07日,Apache Struts2官方通报了一个远程代码执行漏洞(CVE-2023-50164),该漏洞源于文件上传逻辑缺陷,允许攻击者通过操纵参数进行路径遍历,有可能导致恶意文件被上载以执行远程代码。此漏洞被定为“高危”,影响范围包括Apache Struts2的0-32版本和0.0-0版本。

5、Struts2-009漏洞详解(CVE-2011-3923)漏洞描述:S2-009漏洞源于ParameterInterceptor拦截器的缺陷,仅过滤参数名,未过滤参数值,导致攻击者能将恶意代码写入OgnlContext的root对象属性,通过第二个参数名读取并执行。

6、S2066漏洞分析与复现:漏洞概述 漏洞编号:CVE202350164漏洞名称:S2066漏洞影响版本:Struts2 032 以及 0.00漏洞类型:文件上传漏洞与目录穿越漏洞的结合漏洞原理 漏洞成因:Struts2在处理文件上传时,存在对文件名参数大小写不敏感的问题。

“struts2漏洞工具(struts2漏洞利用工具)” 的相关文章

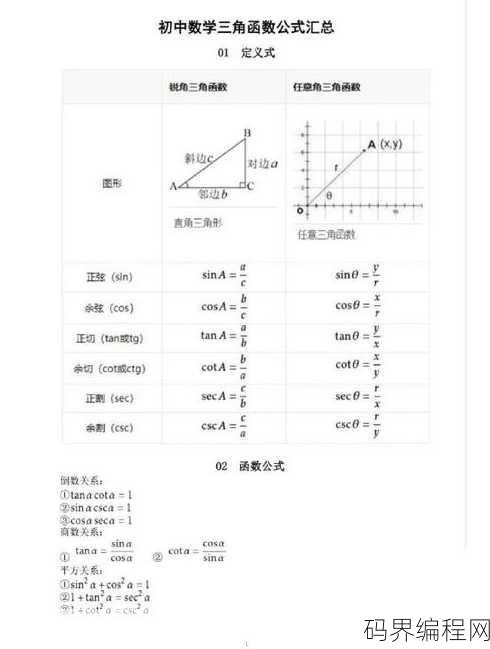

三角函数值计算公式,三角函数值的计算与公式解析

三角函数值计算公式主要包括正弦、余弦、正切等,正弦函数sinθ等于直角三角形中对边长度除以斜边长度;余弦函数cosθ等于邻边长度除以斜边长度;正切函数tanθ等于对边长度除以邻边长度,还有余割、正割、余弦和正弦的倒数等函数,在计算时,需注意角度单位(弧度或度)以及公式中的正负号。轻松掌握的数学秘密...

有js为什么还要php,JavaScript与PHP,互补而非替代

JavaScript(JS)和PHP都是常用的编程语言,但它们各自服务于不同的场景,JS主要用于前端开发,负责网页的交互性和动态效果,而PHP则常用于后端开发,处理服务器端的逻辑和数据存储,尽管JS在网页交互方面非常强大,但PHP在服务器端数据处理、数据库交互和网站架构方面有着深厚的积累和广泛的适用...

js preventdefault,JavaScript 阻止默认行为,preventDefault 方法详解

js preventDefault 是JavaScript中用于阻止默认行为的一个方法,通常用于事件监听器中,该方法可以阻止浏览器执行与特定事件关联的默认动作,如点击链接的默认跳转、表单提交的默认提交等,在处理鼠标点击、键盘按键或触摸事件时,使用event.preventDefault()可以防止这...

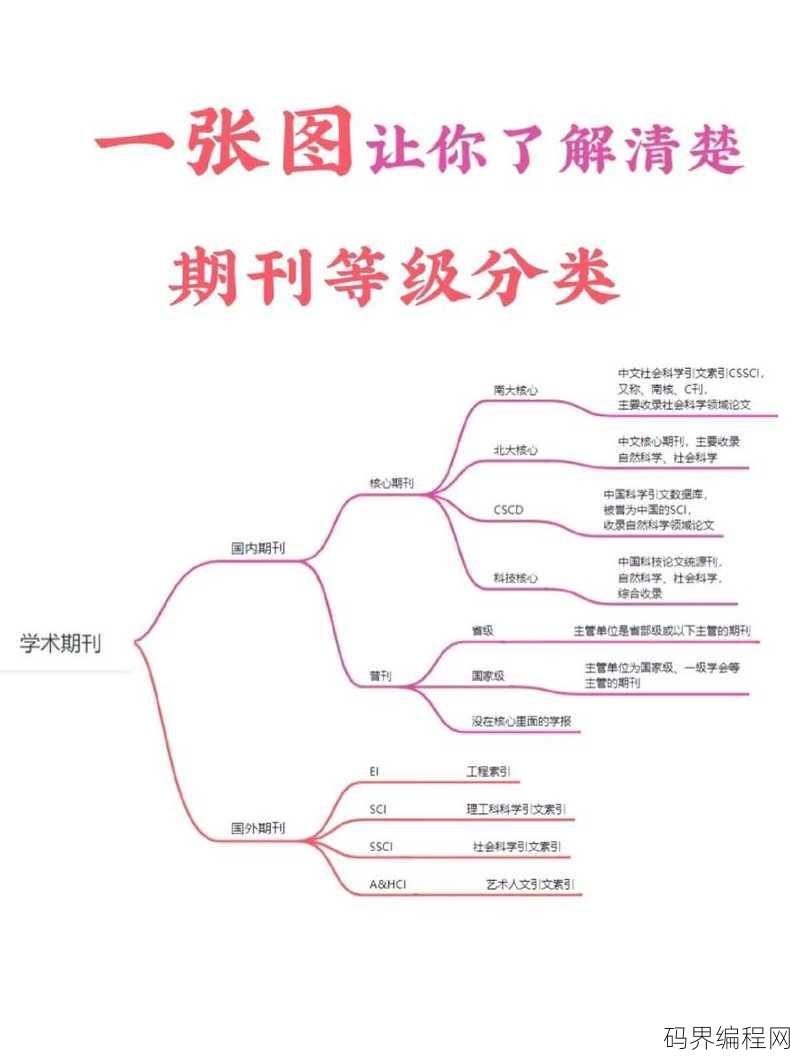

cssci是什么级别的论文,CSSCI论文在学术界的影响力及级别探讨

CSSCI,即中国社会科学引文索引,是中国学术期刊评价的重要标准之一,它代表了国内社会科学领域的权威性,收录了众多知名学术期刊,CSSCI级别的论文通常具有较高的学术价值,代表着作者的研究成果在学术界得到了广泛的认可,CSSCI级别的论文在国内学术界具有较高地位。CSSCI是什么级别的论文? 用户...

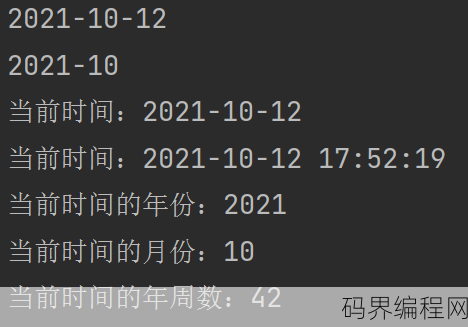

java怎么获取当前时间,Java中获取当前时间的几种方法

Java中获取当前时间可以通过使用java.util.Date类或者java.time包中的LocalDateTime类,使用Date类,你可以直接调用Date类的getInstance()方法获取当前时间,而使用LocalDateTime类,则需要导入java.time.LocalDateTime...

php在线格式化,PHP代码在线格式化工具

PHP在线格式化工具是一种便捷的在线服务,用于美化、优化和验证PHP代码,用户只需将PHP代码粘贴到工具中,即可快速获得格式化后的代码,提高代码的可读性和维护性,该工具支持多种格式化选项,如代码缩进、换行、颜色高亮等,并自动修复一些常见的语法错误,帮助开发者节省时间,提升开发效率。 大家好,我是一...